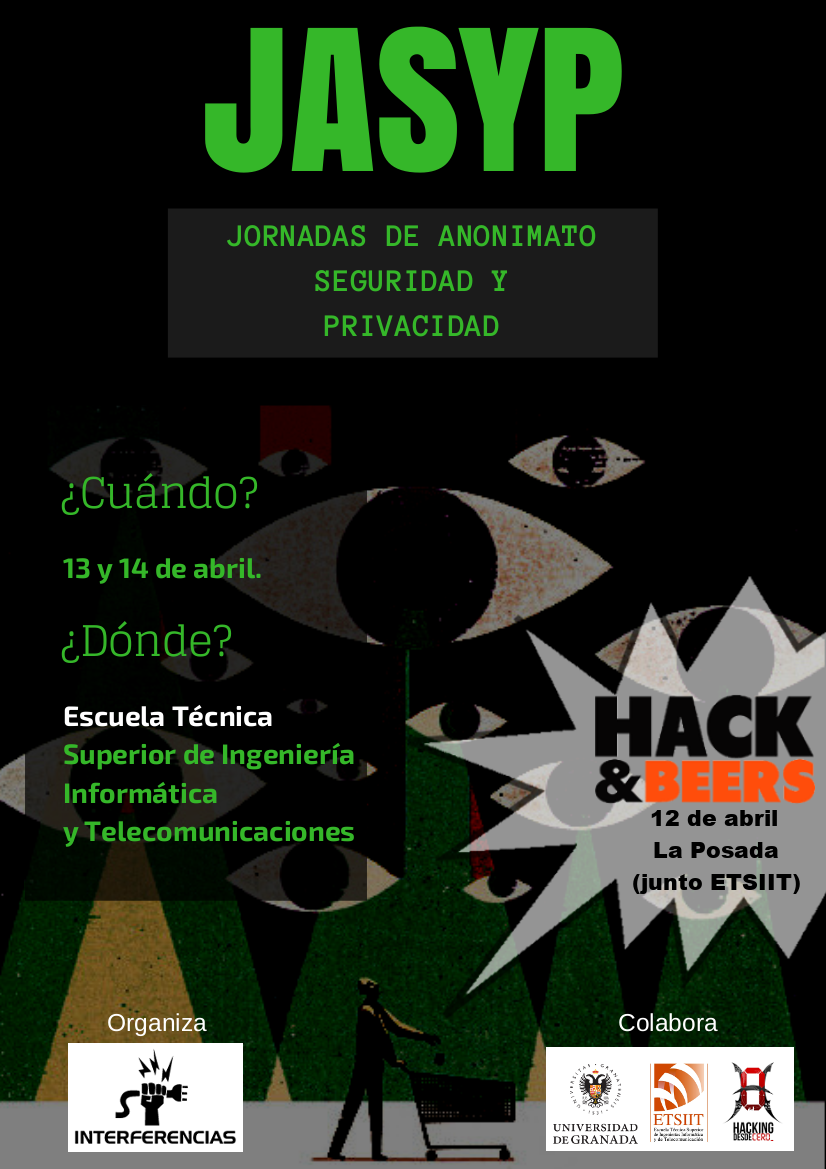

Las JASYP (Jornadas sobre Anonimato, Seguridad y Privacidad) son unas jornadas organizadas por Interferencias que pretende dar un espacio a todas aquellas personas con inquietudes sobre los problemas que encontramos en el día a día cada vez que usamos Internet o cualquier ordenador en general.

En este 2018 hemos lanzado la segunda edición de este evento, donde esperamos poder aprender mucho, aprovechar los días incluso más, y sacar partido del buen rollo que Granada siempre brinda en sus bares. La edición de este año tendrá lugar los días VIERNES 13 Y SÁBADO 14 DE ABRIL en la Escuela Técnica Superior de Ingenierías Informática y de Telecomunicación de la Universidad de Granada (Calle Periodista Daniel Saucedo Aranda, s/n, 18071 Granada); pero la cosa no termina ahí (ni siquiera empieza), porque para ir calentando motores, el JUEVES 12 por la tarde tendremos el Hack & Beers Vol. 4 - Granada.

Por nuestra parte, lo único que podemos decir es que estamos muy felices ya que la respuesta ha sido muy buena en cuanto a participaciones recibidas, consiguiendo un equilibrio entre personas con experiencia y personas que están empezando, equilibrio entre personas con perfil técnico y personas con un perfil más social, equilibrio entre personas de diferentes edades y de diferentes sexos. Por ello solo nos queda más que daros las gracias.

Actividades

Las JASYP de este año están enfocadas en 3 bloques:

- Charlas y talleres. Es el bloque principal de las Jornadas:

- Capture The Flag. Esta es una actividad complementaria que hacemos por primera vez este año gracias a nuestros amigos de Hacking Desde Cero. Dentro de poco os iremos informando sobre como participar para poner a pruebas vuestras habilidades en el CTF Jeopardy-style que están preparando.

- Concurso de arte. Y por último, otra actividad también nueva. Consideramos que es importante hacer activismo en todas sus vertientes, por eso queríamos organizar un concurso artístico sobre el que podéis encontrar más información aquí.

Programa

| PONENTE | TÍTULO | |

|---|---|---|

|

Carmen Balches

(@CarmenMaBalches)

Formación:

|

Hacktivismo en femenino

Descripción:

Implicaciones feministas en el Hactivismo y la necesidad de estas para la incidencia política y las campañas sociales. El hacktivismo será feminista o no será. Charla reflexión con base política sobre la libertad y la igualdad. |

|

Alejandro Cortés

(@Kirzahk)

Formación:

|

Privacidad y anonimicidad vs. regulación y control en el ciberespacio

Descripción:

Charla lo más interactiva y amena posible sobre la privacidad y anonimicidad de la que hemos disfrutado hasta ahora cuando nos hemos movido libremente por el ciberespacio, y lo nuevo que ha llegado o está llegando, una regulación y control por parte de los gobiernos, las empresas y todo aquel que quiera tener más información sobre las personas, sus tendencias y sus gustos. Se realizarán preguntas al público, con idea de amenizar y no sea un ladrillo, y se plantearán cuestiones de las que aún no tenemos respuestas claras. |

|

Nuria Escamilla

Formación:

|

Escoge tu hacker: los tipos de hacking

Descripción:

Resumen y ejemplos de los tipos de hacking más importantes (redes, forense, reversing, web y social) que existen en la actualidad. |

|

Angel Pablo Hinojosa

(@psicobyte_)

Formación:

|

Cuando los antropólogos descubrieron a los hackers

Descripción:

¿Qué relación hay entre Maui o Loki y Kevin Mitnick? ¿Cómo ha evolucionado históricamente la imagen del hacker? ¿Cómo es la cultura hacker vista por las ciencias sociales? |

|

Paula de la Hoz

(@Terceranexus6)

Formación:

|

Escoge tu hacker: los tipos de hacking

Descripción:

Resumen y ejemplos de los tipos de hacking más importantes (redes, forense, reversing, web y social) que existen en la actualidad. |

|

Andrea Laguillo

(@andrea_sanfe)

Formación:

|

Somos información: la importancia de la privacidad en datos genéticos

Descripción:

El reciente desarrollo de las técnicas de secuenciación de última generación (NGS) ha permitido obtener enormes volúmenes de datos biológicos muy precisos de forma rápida y económica, hasta el punto de poder secuenciar el genoma de un individuo por menos de 1000€. Aunque disponer de estos datos es, sin duda, una gran ventaja en el ámbito sanitario, plantea el problema de mantener la privacidad de los datos genéticos, ya que contienen información tan sensible como la predisposición a enfermedades de una persona. |

|

JJ Merelo

(@jjmerelo)

Formación:

|

Despliega seguro: buenas, malas y peores prácticas en el despliegue de aplicaciones en la nube

Descripción:

Hay muchas formas de desplegar aplicaciones en la nube, usando herramientas de despliegue y máquinas virtuales. En general, hay que usar una serie de tokens y API keys para conseguir autorización. En esta charla corta hablaremos de cómo hacer estos despliegues de forma eficiente y segura. |

|

Rolo Miján

(@RoloMijan)

Formación:

|

Hackeando a Manolo "El Barbas"

Descripción:

La idea es crear un perfil falso en Internet con todas sus redes sociales: Twitter, Facebook, LinkedIn, un blog en Blogger, Gmail, Outlook, etc... y de ahí mostrar el proceso que se mantendría a la hora de atacar a una persona.

|

|

Javier Montes

(@Main_Javi)

Campos de interés:

|

Educación en el Software

Descripción:

La sociedad actual ha experimentado una transformación tecnológica sin conocer la importancia de sus libertades, derechos y deberes en el mundo digital. Para resolver este problema es necesario que los niños se interesen en el desarrollo de software y los valores del Software Libre. |

|

Josep Moreno

(@jo_mo_za)

Experiencia:

|

PenTORsting! 17 años de Deep Web

Descripción:

Esta es una charla sobre Tor, en 2018, por tanto hay ciertas cosas que podemos dar por sentadas, ya que son años los que "las cebollas" han estado con nosotros, pero aun asi, hemos sido testigos de la degeneración de la comunidad que consiguió conformar, ¿cómo aun siendo un proyecto que podría ser el modelo de anonimato para usuarios, se ha convertido en el nicho de la delincuencia, y el creepypastismo cutre...? En la presentación se mostrará como ha ido evolucionando esta tecnología tras los años junto a una reflexión de carácter reivindicativo sobre las tecnologías de anonimato en internet orientadas al usuario, comparándolas, y intentando entender qué papel juega cada una en un posible escenario de estandarización de las mismas. Al mismo tiempo, se enseña un análisis técnico de las conocidas "fases de un pentesting" aplicado a Tor, entendiendo cómo hay que adaptar las metodologías clásicas de seguridad informática cuando estamos en este determinado entorno. |

|

Ignacio Navarro

(@pirikun)

Formación:

|

¿Cómo hemos llegado a este desastre?

Descripción:

¿Que relación tienen los tractores, la llegada del hombre a la Luna y un problema matemático de mediados del siglo XX entre si? ¿Acaso tiene sentido la seguridad hoy en día? ¿Podemos arreglar la sociedad o es mejor quemarlo todo y empezar desde cero? En esta charla indagaremos en estas y más preguntas sobre el desarrollo software y su relación con la seguridad. |

|

José Alberto Orejuela

(@josealberto4444)

Formación:

|

Sal de la cúpula: una alternativa libre para cada servicio de Google

Descripción:

El ecosistema de Google es muy cómodo, y casi todos vivimos atrapados en él en mayor o menor medida. Es innegable su solvencia, pero el precio que se paga es el de la completa renuncia a la privacidad. En esta charla veremos un montón de alternativas a los servicios de Google, porque salir por completo de Google es posible. |

|

Bartolomé Ortiz

(@bortizmath)

Formación:

|

Maths and censorship to control people minds

Descripción:

Demostracion de como el analisis de redes complejas y su alteracion mediante la censura puede afectar a la opinión pública. |

|

Benito Palacios

(@pleonex)

Formación:

|

Destripando juegos: protecciones anti ROM Hacking

Descripción:

El ROM Hacking, ingeniería inversa en videojuegos, es un tema que cada vez más estudios de videojuegos dedican recursos para evitar. El objetivo: proteger los textos para evitar fan-traducciones, los sprites para que sean reutilizados en otros juegos, los mapas para que se hagan mods o las comunicaciones inalámbricas para hacer trampas. Se ofrecerá un resumen de la situación actual y de los algoritmos descubiertos (así como del procedimiento) en algunos videojuegos conocidos. |

|

Celia Pedregosa

(@AilekUmbreon) |

El cifrado asimétrico

Descripción:

Nos han enseñado lo que es el cifrado asimétrico, la clave pública y la privada, sabemos que funciona, pero... en muchos casos no comprendemos muy bien qué es lo que hace que funcione y ¡la magia matemática que hay por debajo! |

|

Jacob Peregrina

(@jacobperegrina)

Formación:

|

OSINT ¿Privacidad? Claro que sí guapi

Descripción:

Es ingente la cantidad de información que sobre nosotros, de una manera consciente o no, vertimos u otros terceros vierten diariamente a la Red. La llamada “inteligencia de fuentes abiertas” (OSINT) permite, escudándose en que esa información es pública, tratar todos esos datos y realizar un completo perfil de un individuo. Ahora bien, ¿son realmente públicos esos datos? ¿hay algún límite? ¿dónde queda la privacidad del individuo? Teniendo en cuenta que a partir del 25 de mayo de 2018 será de plena aplicación el Reglamento General de Protección de Datos ¿Están legitimadas para este tratamiento de datos las empresas que ofrecen este tipo de servicios? |

|

Álvaro Rodríguez

(@alvarospotify)

Formación:

|

Criptomonedas, minería y blockchain

Descripción:

Introducción a las criptomonedas, minería de criptomonedas y la tecnología que hay detrás (blockchain). Para la introducción a las criptomonedas se hablará de las criptomonedas más populares actualmente y las que no son tan populares, pero tienen un futuro muy prometedor denominadas "Altcoins". La minería de criptomonedas será el tema principal en la charla, partiendo de la experiencia de tener en casa un sistema de minado de alrededor de 60 tarjetas gráficas, la mayoría seleccionadas y montadas personalmente. Se tratarán diferentes algoritmos de minado y cómo iniciarse a minar una criptomoneda, ya sea con tu procesador o tarjeta gráfica, además del hardware especializado para minar monedas como Bitcoin o Litecoin. Por último, se presentará la rentabilidad que da este tipo de negocio; e igualmente presentando cómo funciona la tecnología blockchain que hace todo esto posible y por qué es tan prometedora. |

|

Guillermo Román

(@Guille_Hartek)

Formación:

|

Air Profiling: perfilado de un dispositivo a través de los paquetes de red

Descripción:

Air Profiling analiza el problema de la escucha de comunicaciones para la posterior extracción de información. Esta puede lograr arrojar los datos suficientes para realizar un perfilado del usuario del dispositivo en el que se realiza la captura en base a sus datos de navegación, servicios accedidos y aplicaciones utilizadas. |

|

Lorena Sánchez

(@LastStrawberry)

Formación:

|

Make elections great again: un muro no evitará que hackeen tus elecciones

Descripción:

La charla presentará un análisis del estado de las principales cuestiones y riesgos de privacidad en procesos electorales mediante voto electrónico. En este sentido, se abordarán (i) los problemas de seguridad y privacidad desde el diseño, de una manera tanto jurídica como técnica; (ii) los problemas de constitucionalidad de procesos electorales mediante voto electrónico y (iii) las respuestas y soluciones que se han dado en algunos estados, incluyendo las debilidades y fortalezas que presentan para los derechos y libertades de los ciudadanos. Así, se explica la imposiblidad técnica de garantizar los principios democráticos del sufragio universal, igual y voto secreto. Por último se verán las posibles consecuencias positivas y negativas, y cuál es el futuro de los sistemas de voto electrónico. |

|

Eduardo Sánchez

(@eduSatoe)

Formación:

|

Exfiltración de datos con Python

Descripción:

Veremos cómo podemos obtener datos de usuarios sin ser detectada la fuga de información q ellos mismos nos brindan. |

|

David Santo

(@santoorcero)

Formación:

|

Esteganografía en sistemas operativos libres

Descripción:

La esteganografía tiene como objetivo defender al particular del denominado "rubber-hose cryptanalysis"; es decir, el "criptoanálisis de la manguera de goma", consistente en atacar el eslabón más débil de la cadena de seguridad en un contexto moderno: el que guarda la clave en su cabeza. Distintas actuaciones legales, como el Regulation of Investigatory Powers Act en Reino Unido, o las últimas reformas al sistema legal español, instauran penas para aquellos que se nieguen a facilitar las claves de sus sistemas a requerimiento de la autoridad. Estas penas no disuaden a los delincuentes reales, ya que la pena por el delito es mayor que la pena por silenciar la clave, pero sí son una amenaza al derecho a privacidad de los ciudadanos honrados que, precisamente por no haber cometido delito, tienen que facilitar acceso a información privada o sufrir penas actos delictivos. Dentro de un contexto legal agresivo contra la privacidad del ciudadano que cumple la ley, los sistemas esteganográficos cumplen el principio de "cifrado negable", es decir, que permiten defender de forma segura para el ciudadano que ha dado toda la información que ha sido requerida, manteniendo su esfera privada fuera del alcance del estado. Estos sistemas son poco prácticos para la comisión de delitos, ya que si media un delito habrá toda una serie de material probatorio periférico que permitirá romper la negabilidad de la existencia de información cifrada oculta. Pero permiten a un ciudadano mantener protegida su esfera privada de la intromisión ilegítima del estado. En esta charla explicaremos la esteganografía, comentaremos el transfondo jurídico, y analizaremos las distintas soluciones esteganográficas que se pueden usar en sistemas operativos libres. |

|

Luis Serrano

(@proyectaria)

Formación:

|

Perito informático: el que no aparece en Mr. Robot

Descripción:

Casi todos quieren ser como Elliot Alderson, el protagonista de Mr. Robot, pero hay más gente en la serie. Además de Elliot, aparece Tyrell, el malísimo de E Corp, está Dom DiPierro del FBI y... ¿no hay ningún perito informático? ¿Qué no sabes lo que es un perito informático? Pues quizás necesitas que te lo explique y puede que, con suerte, igual pienses en una nueva salida profesional. |

|

Javier Valls

(@javi_valls)

Formación:

|

Derechos fundamentales en peligro por la utilización de IA por el Estado

Descripción:

Vamos a comprobar como los sistemas de procesado de datos para combatir el crimen y las amenazas a la seguridad pueden poner en peligro derechos fundamentales de los ciudadanos en un Estado Democrátido de Derecho. |

Horario

| VIERNES 13 | ||

|---|---|---|

| HORA | PONENTE | TÍTULO |

| 10:00-10:20 | APERTURA | |

| 10:20-10:45 | PRESENTACIÓN | |

| 10:50-11:15 | Alejandro Cortés | Privacidad y anonimicidad vs. regulación y control en el ciberespacio |

| 11:20-11:45 | Javier Montes | Educación en el Software |

| 11:45-12:15 | DESCANSO | |

| 12:15-13:00 | Eduardo Sánchez | Exfiltración de datos con Python |

| 13:05-13:50 | Luis Serrano | Perito informático: el que no aparece en Mr. Robot |

| 14:00-15:30 | DESCANSO | |

| 15:30-16:15 | Bartolomé Ortiz | Maths and censorship to control people minds |

| 16:20-16:45 | José Alberto Orejuela | Sal de la cúpula: una alternativa libre para cada servicio de Google |

| 16:50-17:15 | Celia Pedregosa | El cifrado asimétrico |

| 17:20-17:45 | Javier Valls | Derechos fundamentales en peligro por la utilización de IA por el Estado |

| 17:45-18:15 | DESCANSO | |

| 18:15-19:00 | Benito Palacios | Destripando juegos: protecciones anti ROM Hacking |

| 19:05-19:50 | Guillermo Román | Air Profiling: perfilado de un dispositivo a través de los paquetes de red |

| 19:55-20:40 | Angel Pablo Hinojosa | Cuando los antropólogos descubrieron a los hackers |

| SÁBADO 14 | ||

|---|---|---|

| HORA | PONENTE | TÍTULO |

| 10:30-10:55 | David Santo | Esteganografía en sistemas operativos libres |

| 11:00-11:45 | Álvaro Rodríguez | Criptomonedas, minería y blockchain |

| 11:45-12:15 | DESCANSO | |

| 12:15-13:00 | Ignacio Navarro | ¿Cómo hemos llegado a este desastre? |

| 13:05-13:30 | Paula de la Hoz y Nuria Escamilla | Escoge tu hacker: los tipos de hacking |

| 13:35-14:00 | Andrea Laguillo | Somos información: la importancia de la privacidad en datos genéticos |

| 14:00-15:30 | DESCANSO | |

| 15:30-16:15 | Rolo Miján | Hackeando a Manolo "El Barbas" |

| 16:20-16:45 | JJ Merelo | Despliega seguro: buenas, malas y peores prácticas en el despliegue de aplicaciones en la nube |

| 16:50-17:15 | Carmen María Balches | Hacktivismo en femenino |

| 17:20-18:05 | Josep Moreno | PenTORsting! 17 años de Deep Web |

| 18:05-18:30 | DESCANSO | |

| 18:30-19:15 | Lorena Sánchez | Make elections great again: un muro no evitará que hackeen tus elecciones |

| 19:20-20:05 | Jacob Peregrina | OSINT ¿Privacidad? Claro que sí guapi |

| 20:10-20:30 | CIERRE | |

Hack & Beers

Esta será la 4ª edición de Hack & Beers en Granada, siguiendo el mismo planteamiento de siempre: charlas sobre temáticas relacionadas con seguridad informática tomándose unas cervezas a cuenta de su patrocinador Sophos Iberia.

Tendrá lugar el jueves 12 de 18:30 a 20:00 en La Posada (Calle Periodista Eugenio Selles, 10, 18014 Granada) y aunque la entrada es gratuita, sí que desde la organización de Hack&Beers nos piden que toda las personas que vayan a asistir se registren en esta página del evento para gestionar el tema de las cervezas.

|

||

|---|---|---|

|

|

|

|

Enrique Casale (@gugle79) |

Alejandro García (@Alexblackletter) |

Germán Martínez (@germaaan_) |

| Jugando con antivirus | El teleco que quería ser hacker | Todo lo que puedes aprender sobre reversing en una noche sin sueño |

¿Te hemos convencido?

Pues entonces ya sabes, te esperamos los días VIERNES 13 Y SÁBADO 14 DE ABRIL en la Escuela Técnica Superior de Ingenierías Informática y de Telecomunicación de la Universidad de Granada (Calle Periodista Daniel Saucedo Aranda, s/n, 18071 Granada). Todas las personas son bienvenidas independientemente de edades, géneros, etnias y condición social; tengas conocimientos o no sobre los temas, lo importante es que tengas interés. Seas quien seas, si te gusta la temática ¡Anímate!

Por otra parte, la asistencia al evento es totalmente gratuito y libre, aunque si no te importa, puedes registrarte en este evento de Meetup para hacer estimación de público asistente.

Y ya para terminar, lo único que querríamos pediros es que nos ayudarais con la publicidad del evento por redes sociales y demás canales de difusión que tengáis a vuestra disposición, ya sea usando el hashtag #jasyp2018 (como estamos haciendo en Twitter) o mencionándonos directamente por Twitter como @Inter_ferencias o por Mastodon como @interferencias@mastodon.technology.

Agradecimientos